![[AWS] NACL과 Security Group의 차이](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FvV1G0%2FbtrAp6S6Jg0%2FyuObmHSvy1OZao3bKPq0R0%2Fimg.png)

[AWS] NACL과 Security Group의 차이Public Cloud/AWS2022. 4. 26. 00:52

Table of Contents

728x90

AWS SAA 연습 문제를 풀던 중 NACL과 Security Group의 차이가 무엇인지 궁금해져서 쓰는 글이다 !

결론부터 말하면 같은 서브넷끼리 통신할 때는 Security Group 정책을 거치면서 통신하고

다른 서브넷끼리 통신할 때는 NACL의 정책을 먼저 거친 후, Security Group의 정책을 거치면서 통신한다.

→ 1차적 보안은 Security Group이고 2차적 보안은 NACL이다.

✔︎ NACL (Network Access Control List) - 네트워크 접근 제어 리스트

- VPC에서 무료로 제공하는 기능이며 사용자가 직접 정책을 설정해 유입되는 트래픽을 제어한다.

- 서브넷 단위로 적용되며 여러개의 서브넷에 적용 가능하다.

- 서브넷은 하나의 NACL만 적용 가능하다.

- NACL이 설정된 서브넷 안의 모든 인스턴스에 적용된다.

- 1개의 VPC에 최대 200개의 NACL을 생성할 수 있다.

- 1개의 NACL에 인바운드 20개, 아웃 바운드 20개를 등록할 수 있다.

- 규칙 번호가 낮은 것부터 우선 적용된다.

- Stateless 성질을 가진다. → 요청 정보를 따로 저장하지 않아 응답하는 트래픽에 대한 필터링을 설정해야 한다.

✔︎ Security Group - 보안 그룹

- 인스턴스에 대한 인바운드/아웃바운드 트래픽을 제어하는 방화벽 역할을 한다.

- NACL과의 가장 큰 차이점은 NACL이 네트워크 방화벽이라면 Security Group은 인스턴스 방화벽이라는 점이다.

- 인스턴스 단위로 적용된다.

- 특정 그룹을 지정했을 때만 인스턴스에 적용된다.

- 1개의 VPC에 Security Group을 최대 2500개까지 생성할 수 있다.

- 1개의 Security Group에 인바운드 60개, 아웃 바운드 60개를 등록할 수 있다.

- Stateful 성질을 가진다. → 요청 정보를 저장하여 응답하는 트래픽 제어를 하지 않는다.

✔︎ NACL vs SG

| NACL | SG |

| 서브넷 기준 적용 (2차 보안 계층) | 인스턴스 기준 적용 (1차 보안 계층) |

| 룰에 대한 허용 및 거부 규칙 지원 | 룰에 대한 허용 규칙만 지원 |

| 아웃 바운드 요청에 대한 응답 규칙 정의 필요 | 아웃 바운드 요청에 대한 응답 자동 허용 |

| 등록된 모든 규칙의 번호순으로 트래픽 허용 및 거부 | 등록된 모든 규칙을 평가해 트래픽 허용 |

| 설정된 서브넷 하단의 모든 인스턴스에 자동 적용 | 특정 그룹을 지정했을 때만 인스턴스에 적용됨 |

참고

728x90

'Public Cloud > AWS' 카테고리의 다른 글

| IAM의 이해 (0) | 2023.02.08 |

|---|---|

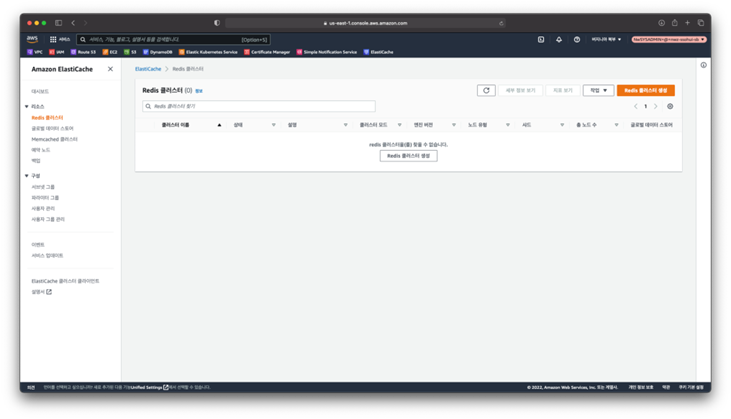

| Console에서 ElasticCache Redis 생성해보기 (0) | 2023.01.20 |

| [AWS] EFS(Elastic File System) 사용법 (0) | 2022.04.22 |

| [AWS] Lambda 실습 (0) | 2022.04.16 |

| [AWS] CloudFormation으로 VPC 생성 및 업데이트하기 (0) | 2022.04.16 |

@TTOII :: 뭉게뭉게 클라우드

영차영차 성장 블로그

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요!

![[AWS] EFS(Elastic File System) 사용법](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FbYadOC%2Fbtrz6ZS5tFP%2FCd7vUl8MrwaJzt4kXVDLrk%2Fimg.png)

![[AWS] Lambda 실습](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fl0h0E%2FbtrzzqDHvBd%2FKpGL0iUMLnbc5zCA4HiXNk%2Fimg.png)