![[AWS] IAM 실습](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FylkDS%2FbtryyXjAgrO%2FEXytnwUK8O8FfWEk5g2k60%2Fimg.png)

IAM 사용 방법을 배우기 위해 IAM User와 Group을 생성하고 생성된 계정에 대해 Role 정책을 할당하는 방법에 대해 실습한다.

IAM 사용자 그룹 생성

사용자 추가

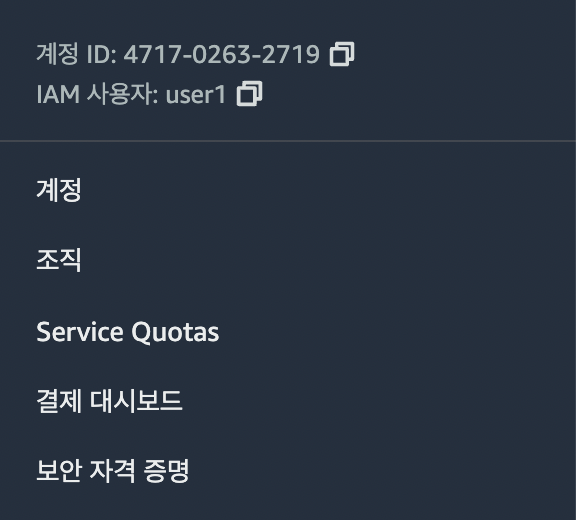

root 계정에서 [보안 자격 증명] 확인

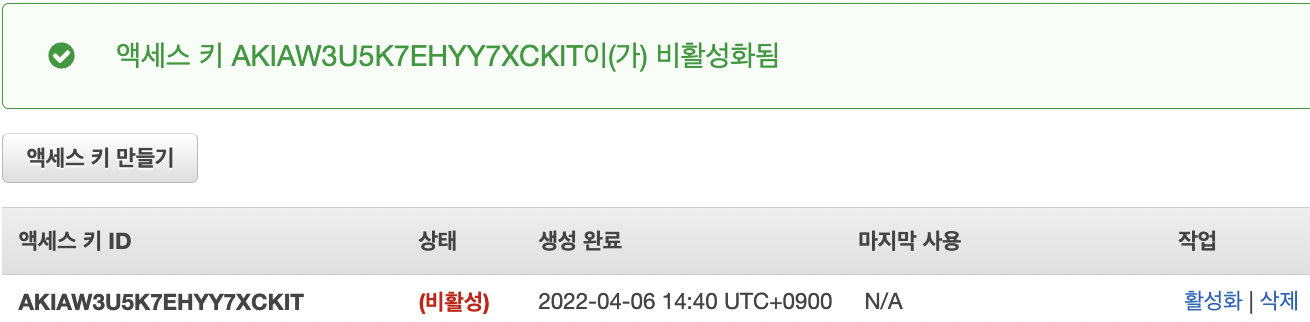

액세스 키를 만들 수 있다.

IAM 사용자 그룹을 만들고 추가한 사용자로 로그인을 한다.

IAM 사용자로 로그인 할 시 IAM 사용자 : xxx 라고 나타난다.

보안 자격 증명에 들어가면 액세스 키가 활성화 되어있는 것을 확인할 수 있다.

액세스 키를 잠시 비활성화 시키고 aws cli에서 접근을 시도하면 접근할 수 없다.

역할 기반의 접근 제어

역할 또한 정책을 부여해놓은 것이고 역할은 특정 사용자에게 부여할 수 있다.

지금까지 정책을 사용자 그룹에 넣고 사용자를 추가했지만,

정책을 역할에 넣을 수 있고 역할을 사용자에게 부여할 수도 있다. 역할은 역할을 부여하고 회수하는 것으로 관리할 수 있다.

ec2 인스턴스를 만들 때 생성한 역할을 ec2 인스턴스에 할당할 수 있다.

리소스에 대체 왜 권한이 필요하냐 ? 라고 궁금할 수 있다.

ex) ec2 인스턴스에서 동작하는 어플리케이션이 다른 aws 리소스(예를 들어 RDS나 S3)에 접근할 수 있게 하기위해 권한을 부여한다.

간단한 역할을 만들어보며 실습해보자

IAM에서 역할을 생성한다.

회사마다 LDAP 서버를 가지는 경우가 있는데 전세계에서 제일 유명한 회사는 Active Directory 이다.

외부 인증 서버이다. 이 때 사용하는 방식이 SAML이다.

권한을 부여할 서비스를 선택한다. ec2에 권한을 주기 위해 AWS 서비스를 선택한다.

ec2 인스턴스에 권한을 추가한다.

이제 새로운 Amazon Linux ec2 인스턴스 2개를 만든다.

하나의 인스턴스에는 "allow_access_s3" 역할을 부여하고 하나의 인스턴스에는 IAM 역할을 부여하지 않는다.

Amazon Linux는 aws cli가 기본 설치되어 있다.

아래 명령어를 사용해 s3 버킷에 접근할 수 있는지 테스트한다.

aws s3 ls

좌측 인스턴스는 IAM 역할을 준 인스턴스이다. S3 버킷에 정상적으로 접근하는 것을 확인할 수 있다.

우측 인스턴스는 Unable to locate credentials. You can configure credentials by running "aws configure". 접근할 수 없다.

[ec2-user@ip-172-31-17-106 ~]$ aws s3 ls

Unable to locate credentials. You can configure credentials by running "aws configure".

[ec2-user@ip-172-31-17-106 ~]$ aws sts get-caller-identity

Unable to locate credentials. You can configure credentials by running "aws configure".

[ec2-user@ip-172-31-17-106 ~]$ aws ec2 describe-instances

You must specify a region. You can also configure your region by running "aws configure".'Public Cloud > AWS' 카테고리의 다른 글

| [AWS] aws-nuke를 이용해 aws 리소스 한번에 지우기 (0) | 2022.04.10 |

|---|---|

| [AWS] AMI 이미지 생성 및 관리 (0) | 2022.04.07 |

| [AWS] S3를 이용한 CloudFront 실습 (0) | 2022.04.06 |

| [AWS] Auto Scaling 실습 (0) | 2022.04.05 |

| [AWS] Bastion Host 구성하기 (0) | 2022.04.04 |

영차영차 성장 블로그

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요!

![[AWS] aws-nuke를 이용해 aws 리소스 한번에 지우기](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FcbdleL%2FbtryTr4XK4n%2F9CfFgk6FhyQLVMg01Irz1K%2Fimg.png)

![[AWS] AMI 이미지 생성 및 관리](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2F0a4Mj%2FbtrxLSv7cMp%2FVpnpL8DhpBXiKjquCWCIr1%2Fimg.png)

![[AWS] S3를 이용한 CloudFront 실습](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FbpG0BS%2FbtryyeMbC5o%2FvUnOB9W7yG5kEGBRjhkSV1%2Fimg.png)

![[AWS] Auto Scaling 실습](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fdt8MjY%2Fbtryso9LmkM%2FhrpMpt1Te8PkdrAJL6zRJ0%2Fimg.png)