시험 보러 가기 전 ... 마지막 정리 !_!

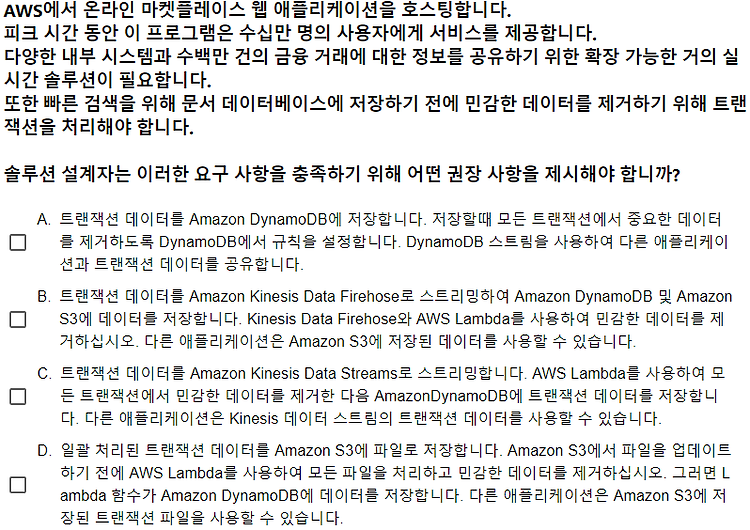

답 : C

해설

저장하기 전에 민감한 데이터를 제거 → B, C 중에 선택

Kinesis Data Streams : 데이터 스트림을 수집, 저장 및 처리

Kinesis Data Firehorse : 데이터 스트림을 AWS 데이터 스토어에 로드

답 : A

해설

Amazon SQS 정책을 사용하면 다른 사용자에게 권한을 부여할 수 있다. IAM은 그렇지 않다.

답 : D

해설

LoadBalancer는 단일 리전 내에서만 지원된다.

답 : B (B : 50% : D : 50%)

해설

온프레미스와 AWS 클라우드 모두에서 연구하려면 하이브리드 스토리지 서비스를 사용해야한다.

볼륨 게이트웨이는 로컬 캐싱 기능이 있는 하이브리드 클라우드 블록 스토리지이다.

답 : D

해설

ActiveMQ → AmazonMQ로 관리형 서비스 이전

active/standby brokers(2 AZ)로 가용성 확보

인스턴스 가용성 → 오토스케일링&Multi AZ

MySQL → RDS MySQL로 관리형 서비스 이전

RDS Multi-AZ : 가용성 확보

답 : B, E

해설

복호화 권한을 IAM 역할에 부여하고, 해당 IAM 역할을 Lambda 함수의 실행 역할에 추가한다.

IAM 정책은 AWS 서비스에 직접 연결할 수 없고 역할을 통해서만 부여할 수 있다.

답 : C, E

해설

EKS는 교차 리전 복제가 없다.

성능 관련 내용이 없으므로 DAX는 제외

Global Accelerator endpoint에는 ALB를 붙이고 ALB의 enpoint에 EKS의 container들을 연결해야 한다.

답 : D

해설

여러 Amazon 영역에서 고가용성을 위해 Aurora 글로벌 데이터베이스를 설정할 수 있다.

각 Aurora 글로벌 데이터베이스는 여러 Amazon 영역에 걸쳐 있으며

짧은 대기 시간 동안 글로벌 읽기 및 Amazon Region 전체의 운영 중단으로부터 재해 복구를 지원한다.

Aurora는 모든 데이터 및 업데이트 복제를 자동으로 처리하며 Primary Amazon Region에서 각 Secondary Regions으로 이동한다.

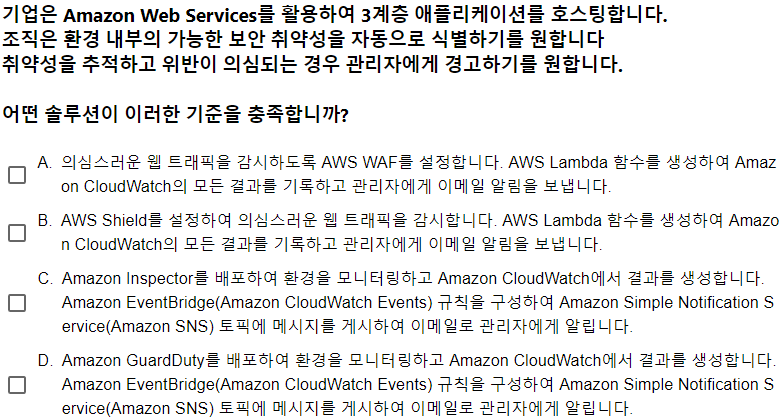

답 : D

해설

AWS Shield : 디도스(DDoS) 보호 서비스

AWS WAF : 방화벽

Amazon Inspector : 규모에 맞는 자동화된 지속적인 내부 취약성 관리

Amazon GuardDuty : 지능적인 위협 탐지를 통해 외부 침입으로부터 AWS 계정을 보호

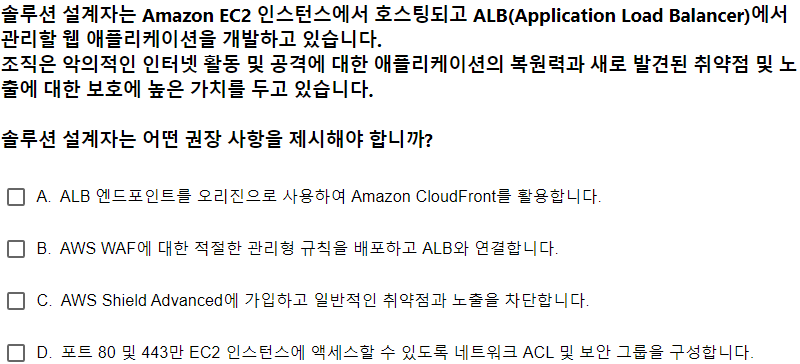

답 : C

해설

악의적인 인터넷 활동 및 공격에 대한 복원력 → AWS Shield

새로운 일반적인 취약점 및 노출로부터 보호 → AWS WAF

따라서 답은 WAF + Shield == Shield Advanced이다.

AWS Shield Advanced에는 가격이 책정된 구독에 AWS WAF가 포함되어 있다.

답 : C

해설

A. 버킷을 복제하려는 것이 아니라 공유하려고 하는 것이므로 오답

B. 가능한 방법이지만 다른 모든 부서와 공유를 조정하므로 부서의 수가 많다면 많은 노력이 필요

C. 공유하려는 리소스에 대한 정책을 수정하기만 하면 된다.

D. B처럼 가능하지만 부서의 수가 많다면 많은 노력이 필요하다.

답 : D

해설

1.한 AZ은 늘 down 될 수 있다는 가정

2. minimum healthy percent parameter = 50% 이므로 deploy 동안 desired number of tasks의 절반 instance만 가동

3. 결국 rolling update 상황에서 instance 두개가 작동하려면 AZ=1, task=4 이거나 AZ=2, task=2 이어야 함

4. 하나의 AZ은 통으로 down될 수 있다는 HA 설계 기준으로 AZ=3, task=2 가 정답

답 : D

해설

SQS는 이벤트 알림을 직접 받을 경우 중복처리가 될 수 있고, Queue가 적체되어 Latency가 발생할 수 있다.

AWS에서 이런 문제를 해결하기 위해 이벤트에 SNS를 연결하고 이 SNS를 여러 Queue가 구독하고 Queue마다 각각의 task를 실행할 Lambda 함수를 달아 Task를 분리 수행하여 트랜잭션을 보장하는 패턴을 권고한다.

답 : A

해설

모바일 게임 데이터 → 대용량 데이터 처리 → NoSQL → DynamoDB

Redshift는 SQL 기반의 대용량 읽기 전용 DB로 update에는 key-value pair인 NoSQL을 따라가지 못한다.

Amazon SQS는 대용량 데이터 처리시 병목이 발생할 우려가 있다.

EC2에 DB 설치하는 경우는 가용성이나 성능면에서 바람직하지 못하다.

답 : A

해설

요구 사항은 최소 4대의 인스턴스이다.

고가용성(High Availability)과 내결함성(Fault Tolerant)의 차이를 알아야 하는 문제이다.

고가용성이란 전체 시스템에 관한 개념이다.

고가용성의 목표는 사람이 개입하지 않아도 시스템이 항상 작동하며 액세스 가능하며

가동 중지를 최소화하도록 보장하는 것이다.

내결함성이란 시스템의 일부 구성 요소가 작동하지 않더라도 계속 작동할 수 있는 기능을 말한다.

애플리케이션 구성 요소의 내장된 중복 기능이라고 볼 수 있다.

고가용성 : AZ1 + AZ2 = 총 4개의 인스턴스

내결함성 : AZ1 (4개) + AZ2 (4개) = 총 8개의 인스턴스

이제 문제는 내결함성이 아니라 고가용성에 관한 것이다.

답 : A, B

1. 서명된 URL 또는 쿠키 사용하여 콘텐츠에 대한 액세스를 제한

2. Amazon S3 버킷의 콘텐츠에 대한 액세스 제한

: Amazon S3 버킷을 CloudFront 배포의 오리진으로 사용하는 경우 OAI(원본 액세스 ID)를 설정하여 콘텐츠에 대한 직접 액세스를 관리할 수 있다.

3. AWS WAF 웹 ACL 사용

: 웹 애플리케이션 방화벽 서비스인 AWS WAF를 사용하여 웹 액세스 제어 목록(웹 ACL)을 만들어 콘텐츠에 대한 액세스를 제한할 수 있다.

4. ALB가 제공하는 콘텐츠에 대한 액세스 제한

: CloudFront는 Elastic Load Balancing에서 Application Load Balancer를 통해 제공되는 웹 애플리케이션 또는 기타 콘텐츠의 객체를 캐싱하고 사용자(최종 사용자)에게 직접 제공하여 Application Load Balancer의 로드를 줄인다.

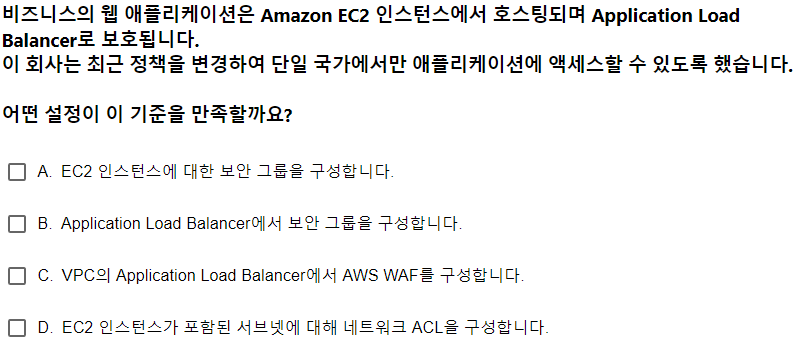

답 : C

해설

AWS WAF를 사용하여 금지 국가에서 들어오는 트래픽을 필터링 할 수 있다.

WAF를 사용하여 차단할 수 있는 공격의 유형

- SQL Injection

- XSS

- 특정 사용자 에이전트, 특정 IP 주소로부터의 트래픽 차단

- 특정 요청 헤더를 포함하는 트래픽 차단 또는 속도 제한

답 : C

해설

리소스에 권한을 줄 때는 사용자가 아닌 역할을 연결해야 한다.

AWS 인스턴스를 생성할 때 역할을 할당하는 옵션이 존재한다.

답 : A

해설

S3 Glacier Deep Archive

- 가장 저렴한 비용의 스토리지 클래스이며 1년에 한두번 정도 액세스 할 수 있는 데이터에 적합하다.

- 7 ~ 10년 이상 데이터를 보관하는 고객을 위해 설계되었다.

- 자기 테이프 시스템에 대한 비용 효과적이고 관리하기 쉬운 대안이다.

- S3 Glacier Deep Archive는 S3 Glacier를 보완하며, 12시간 이내에 복원할 수 있다.

일반적으로 S3 Glacier로 직접 전송할 수 있는 방법은 없으나,

소스 데이터가 테이프 백업 시스템을 사용하는 경우 Storage Gateway를 사용하면 가능하다.

답 : A

해설

사용자 지정(custom endpoint)는 DB 인스턴스의 읽기 전용 또는 읽기/쓰기 기능이 아닌

다른 기준에 따라 로드 밸런싱된 데이터베이스 연결을 제공한다.

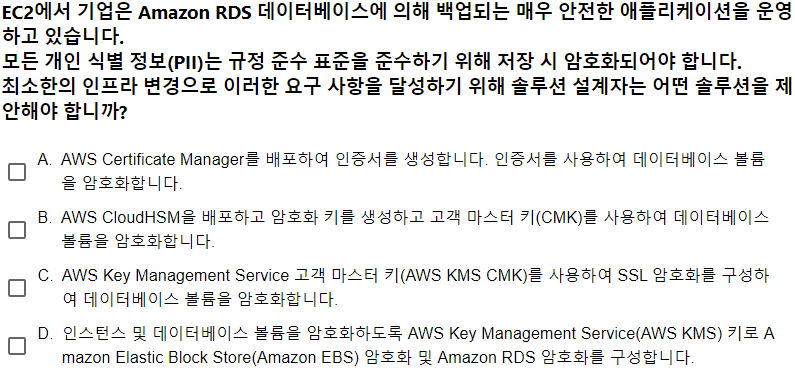

답 : D

해설

암호화된 EBS를 생성하면 미사용 데이터는 볼륨 내부에서 암호화된다.

인스턴스와 볼륨 간에 이동하는 모든 데이터는 암호화된다.

모든 스냅샷은 암호화된다.

⭐️

답 : A, E

해설

AWS Organizations를 통해

- 프로그래밍 방식으로 새 AWS 계정을 생성하고 리소스를 할당하며,

- 계정을 그룹화하여 워크플로를 구성하고,

- 거버넌스를 위해 계정이나 그룹에 정책을 적용하며,

- 모든 계정에 대해 단일 결제 방법을 사용하여 청구를 간소화할 수 있다.

AWS Single Sign-On(SSO)을 사용하면

- AWS Directory Service를 사용하여 Active Directory(AD) 또는 AWS Managed Microsoft AD 디렉터리의 자체 관리형 디렉터리를 연결 가능

- 이 Microsoft AD 디렉터리는 AWS SSO 콘솔을 사용하여 SSO 액세스를 할당할 때 관리자가 가져올 수 있는 자격 증명 풀을 정의

- 회사 디렉터리를 AWS SSO에 연결한 후 AD 사용자 또는 그룹에 AWS 계정, 클라우드 애플리케이션 또는 둘다에 대한 액세스 권한을 부여 가능

답 : A

해설

DynamoDB 온디맨드가 애플리케이션 트래픽을 예측 및 제어하기 어렵거나

워크로드가 단기간에 급증하는 경우 또는 평균 테이블 사용률이 피크보다 훨씬 낮은 경우에 유용하다.

답 : A

해설

DynamoDB 온디맨드가 애플리케이션 트래픽을 예측 및 제어하기 어렵거나

워크로드가 단기간에 급증하는 경우 또는 평균 테이블 사용률이 피크보다 훨씬 낮은 경우에 유용하다.

DynamoDB 온디맨드 기능은 읽기 및 쓰기 요청에 대한 간단한 요청별 지불 가격을 제공하여

사용한 만큼만 지불하므로 비용과 성능의 균형을 쉽게 맞출 수 있으며

온디맨드 모드를 사용하는 테이블의 경우 DynamoDB는

이전에 관찰된 트래픽 수준까지 증가하거나 감소하면 고객의 워크로드를 즉시 수용한다.

그리고 트래픽 수준이 새로운 정점에 도달하면 DynamoDB는 워크로드를 수용하기 위해 빠르게 적응한다.

답 : A, E

해설

scalability(확장성) : Auto Scaling

auditing(감사) : CloudTrail

Database(데이터베이스) : RDS or DynamoDB

A. [정답] - 백업 및 AWS 관리 감사 기능을 통해 확장 가능하다.

B. [오답] - AWS DDB 스트림을 감사에 사용할 수 있지만 AWS 관리 감사에는 사용할 수 없다.

C. [오답] - Redshift는 Data Lake Solution이다.

D. [오답] - 스케일링(확장성) 되지 않는다.

E. [정답] - 확장 가능한 AWS에서 감사 및 백업을 관리한다. 백업 빈도는 명시되어 있지 않지만 5시간 이상(백업 보존 기간 1일)이라는 기술적 제한은 없다.

답 : D

해설

작업자 노드가 각 그림을 처리하도록 보장 → SQS

가장 비용 효율적인 방식 → 스팟 인스턴스

SQS + Spot Instance는 상대적으로 저렴하면서 작업을 보장한다.

SQS는 14일간 메세지가 손실되지 않도록 보장한다.

답 : A

해설

CloudWatch는 VPC Flow를 Logs로 수집할 수 있다.

답 : D

해설

기본으로 제공되는 Shield는 L4 계층까지, 유료 서비스인 Shield Advanced는 L4 + L7 계층까지 적용된다.

Shield Advanced에는 WAF가 포함되어 있어 L7 기반 공격을 막아준다.

A. Amazon GuardDuty : AWS 계정 및 워크로드에서 악의적 활동을 모니터링하고 상세한 보안 결과를 제공하여 가시성 및 해결을 촉진하는 위협 탐지 서비스. 공격 감지는 되나 방어가 되지 않음

B. Amazon Inspector : SW 취약성 및 의도하지 않은 네트워크 노출에 대해 AWS 워크로드를 지속적으로 스캔하는 자동화된 취약성 관리 서비스 → 방어X

C, D. AWS Shied : AWS에서 실행되는 application을 보호하는 DDoS 보호 서비스

Standard : CouldFront, Route 53과 함께 사용하면 계층 3 및 4의 모든 인프라 공격으로부터 가용성을 포괄적으로 보호할 수 있다.

Advanced : EC2, ELB, CloudFront, Global Accelerator 및 Route 53 리소스에서 실행되는 application 을 목표로 하는 공격에 대해 더 높은 수준의 보호를 구현한다.

정교한 대규모 DDoS 공격에 대한 추가 보호 및 완화, 실시간에 가까운 공격에 대한 가시성, AWS WAF와의 통합을 제공한다.

답 : C (A : 50% vs C : 50%)

해설

VPC sharing은 소유자와 참여자 간의 각자 생성한 리소스를 볼 수 없고 VPC 환경만 계정 간 공유하는 개념이다.

계정간 AWS RedShift 데이터 공유 방법으로 클러스터의 스냅샷을 생성 및 공유한 다음 선택한 계정의 클러스터에서 이 스냅샷을 다시 복원하는 방법이 가장 효율적이다.

답: A, E

해설

A. 로그 파일 자체가 변경되지 않았음 또는 특정 사용자 자격 증명이 특정 API 활동을 수행했음을 확인 가능하다.

B. 로그를 처리하기 위해 간편한 방법을 제공하는 자바 라이브러리이다.

C. wirte API 호출과 연결된 비정상적인 활동을 식별하고 이에 대응할 수 있도록 지원하는 기능

D. 관련없다.

E. 데이터 보안을 위해 필요하다.

답: B

해설

SRR(Same-Region Replication)은 동일한 AWS 영역에 있는 Amazon S3 버킷 간에 개체를 복사하는데 사용된다.

로그를 여러 버킷에 저장하거나 여러 계정에 걸쳐 저장하는 경우 지역 내 단일 버킷에 로그를 쉽게 복제할 수 있다.

Amazon S3 복제는 동일하거나 다른 AWS 리전의 여러 대상 버킷에 복제할 수 있는 유연성 및 버킷 간의 양방향 복제를 지원한다.

CRR(교차 리전 복제) - 서로 다른 AWS 리전

SRR(동일 리전 복제) - 같은 AWS 리전

CRR 및 SRR과 같은 라이브 복제는 새로 업로드된 객체를 버킷에 쓰는 대로 자동으로 복제하는 반면, S3 배치 복제는 기존 객체를 복제할 수 있도록 한다.

S3 배치 복제를 사용하여 새로 생성된 버킷을 기존 객체로 백필하고 이전에 복제할 수 없었던 객체를 재시도하고 데이터를 계정 전체로 마이그레이션하거나 새 버킷을 데이터 레이크에 추가할 수 있다.

답 : B

해설

EMR은 raw data를 가공하는 기능

RedShift는 저장소 기능

Amazon EMR은 완전관리형 빅데이터 플랫폼으로 하둡, Spark, Hive, Zeppelin 등 오픈소스 프레임워크를 사용하여 손쉽게 클러스터를 구축하고 방대한 양의 데이터를 효율적으로 처리할 수 있는 웹 서비스이다.

기계 학습, 과학 시뮬레이션, 데이터 마이닝, 웹 인덱싱, 로그 파일 분석 및 데이터 웨어하우징용 데이터를 처리하고 분석한다.

AWS Glue는 추출, 변환, 로드(ETL) 작업을 위한 서버리스 데이터 준비 서비스이다.

이를 통해 데이터 엔지니어, 데이터 분석가, 데이터 사이언티스트 및 ETL 개발자가 데이터를 쉽게 추출, 정리, 보강, 정규화 및 로드할 수 있다.

답 : C

해설

즉각적인 액세스는 항상 필수적이며 일반적으로 처음 30일 이내에 조회된다.

→ One Zone-IA는 데이터가 날라가면 복원 불가하므로 제외

4년 이후에는 데이터가 보관될 필요 없으므로 S3 Glacier로 옮길 필요가 없다.

답 : C

해설

DB 클러스터를 생성할 때 백업 보존 기간은 1 ~ 35일까지 가능하다.

그 이상의 보존 기간 설정을 위해서는 AWS Backup을 활용해야 한다.

기존 백업 보존 기간은 DB 클러스터 생성 방법과 상관없이 항상 1일이다.

Aurora에서 자동 백업을 비활성화 할 수 없다. Aurora 백업 보존 기간은 DB 클러스터에서 관리한다.

자동 백업의 경우 한 리전에 저장되는 복제본은 최대 40개이다.

실행 중인 DB 인스턴스 40개와 추가로 보존된 자동 백업 40개 즉, 80개의 DB 인스턴스를 동시에 보유할 수 있다.

답 : B

해설

A. Amazon S3 Glacier : 최소 90일 이상

C. Amazon S3 Intelligent-Tiering : 24시간 동안만 유지되므로 지능형 계층화가 필요하지 않다.

D. S3 One Zone-IA : 최소 30일 이상

답 : B

해설

핵심 도메인 이름 호스팅을 AWS로 바꾸었다고 했으므로, ALIAS를 사용해야하고

도메인 이름 참조하는 URL을 통해 액세스 해야하므로 CloudFront가 필요하다.

alias 레코드

별칭 레코드는 쿼리를 다음과 같이 선택한 AWS 리소스로만 리디렉션할 수 있다.

- Amazon S3 버킷

- CloudFront 배포

- 동일한 Route 53 호스팅 영역의 다른 레코드

example.com 호스팅 영역의 zenith.example.com 레코드로 쿼리를 리디렉션하는 acme.example.com 별칭 레코드를 생성할 수 있다.

CNAME 레코드

CNAME 레코드는 DNS 쿼리를 DNS 레코드로 리디렉션할 수 있습니다.

예를 들어 acme.example.com에서 zenith.example.com 또는 acme.example.org로 쿼리를 리디렉션하는 CNAME 레코드를 생성할 수 있다.

쿼리를 리디렉션할 도메인의 DNS 서비스로 Route 53을 사용할 필요가 없다.

즉, Amazon Route 53을 사용하여 CloudFront 배포를 하려면 별칭 레코드(alias record)를 생성해야한다.

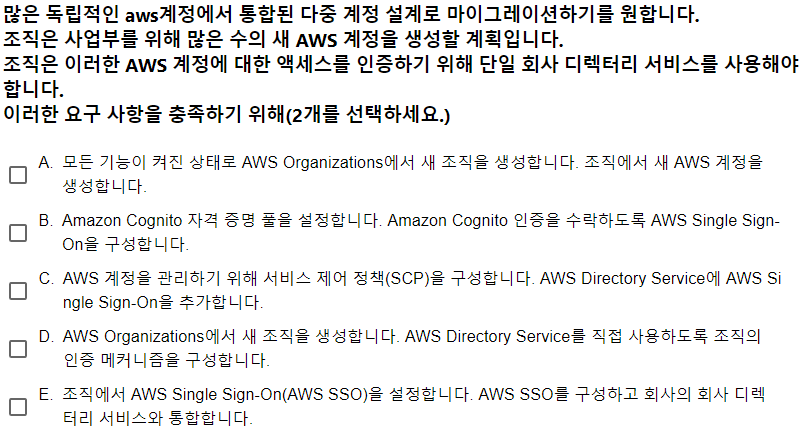

답 : B, E

해설

수많은 조인 및 복잡한 쿼리의 증가 문제를 해결하기위해 read replica를 위해서 RDS를 사용해야 한다.

데이터베이스를 Amazon RDS로 마이그레이션 한 뒤 쿼리 오프로드를 통한 읽기 전용 복제본 생성

답 : A

해설

CloudFront를 사용하는 목적 중 하나는 오리진 서버가 직접 응답해야 하는 요청 수를 줄이는 것이다.

CloudFront 캐싱을 사용하면 사용자에게 더 가까운 CloudFront 엣지 로케이션에서 더 많은 객체가 제공된다.

이렇게 하면 원본 서버의 부하가 줄어들고 대기 시간이 줄어든다.

답 : C

해설

지리 위치 정책을 사용해 배포권이 있는 위치에서만 콘텐츠를 배포할 수 있도록 제한 가능

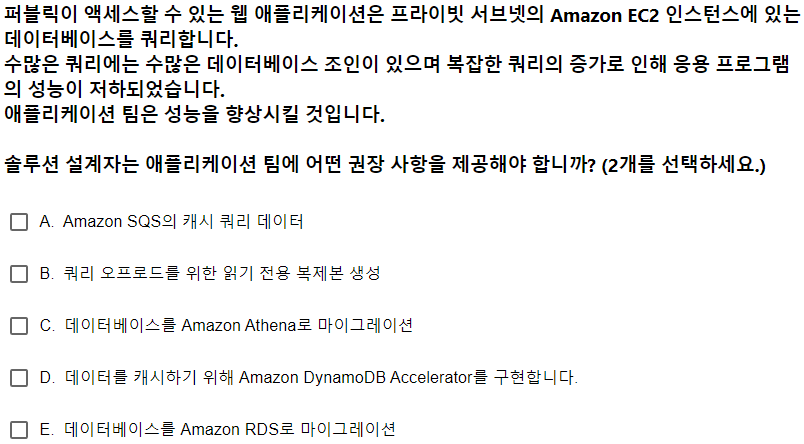

답 : A

해설

AWS Systems Manager Parameter Store에서도 암호화 가능하나, 정기 자동교체 기능은 AWS Secret Manager에서만 가능하다.

답 : B, E

해설

[Internet] ----- [VPC [PublicSubnet : NAT] [PirvateSubnet : EC2]]

① Subnet이 Public Subnet 역할을 하기 위해서 VPC에 인터넷게이트웨이를 설치한뒤, Public Subnet 역할을 담당할 Subnet이 바라보는 라우팅 테이블에 아웃바운드 트래픽이 인터넷게이트웨이로 향하도록 설정한다.

② NAT 게이트웨이를 Public Subnet에 설치한다.

③ EC2인스턴스가 설치된 Private Subnet이 바라보는 라우팅 테이블에 아웃바운드 트래픽이 NAT 게이트웨이로 향하도록 설정한다.

④ 필요에 따라 Subnet 레벨의 방화벽인 NACL (Allow/Deny), 인스턴스 레벨의 방화벽인 Security Group (Allow Only)의 인바운드 및 아웃바운드 규칙을 정의한다.

답 : B

해설

처음 30일 동안 현재 개체 버전을 자주 방문 → S3 Standard

그 후(30일)에는 거의 액세스 되지 않으며 5분 이내 검색 → S3 Glacier

이전 개체 버전은 무기한 유지해야 하며 거의 볼 수 없으며 1주 이내 복구 → Glacier Deep Archive

S3 Glacier Archive 검색 옵션

작업을 시작할 때 다음 중 한 가지를 지정하여 액세스 시간과 비용 요건을 기준으로 아카이브를 가져올 수 있다.

- expediated(신속) : 1~5 mins 이내

- standard(표준) : 3~5 hours 이내

- bulk : 5~12 hours 이내

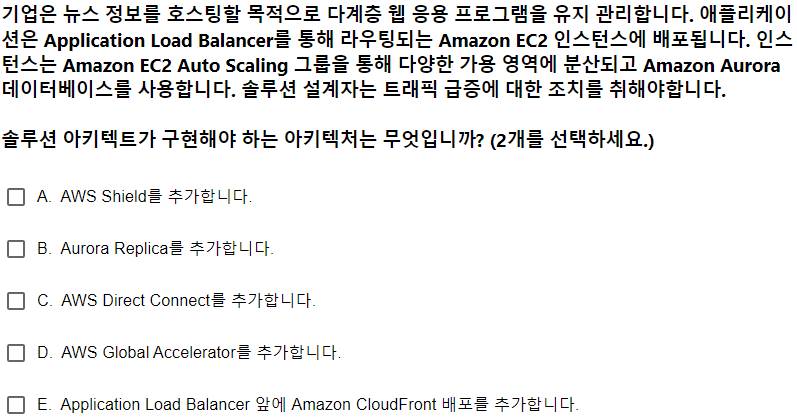

답 : B, E

해설

AWS Global Accelerator는 다중리전일 때 의미있다.

답 : A

해설

트래픽을 정상 엔드포인트로 리디렉션 해야 한다.

Global Accelerator는 가장 가까운 위치의 사용 가능한 정상 엔드포인트로 트래픽을 자동으로 재라우팅하여 엔드포인트 장애를 완화한다.

답 : D

해설

B, C가 틀린 것은 아니지만 D가 제일 안전한 방법이다.

답 : A

해설

Redshift - 여러 데이터 소스가 포함될 수 있는 복잡한 쿼리를 실행하기 위해 구축

조인 쿼리 - Redshift는 기존 조인 및 관계형 워크로드를 쉽게 처리할 수 있는 기능으로 인해 Athena보다 빠르다.

답 : C

해설

EFS도 수명주기 관리가 가능하다.

답 : C

해설

데이터베이스를 확장하는 것만으로는 도움이 되지 않으므로 A, B는 의미가 없다.

Memcached 선택 케이스

상대적으로 작고 정적인 데이터를 캐싱하는 경우

여러 코어 또는 스레드가 있는 멀티 스레드의 경우

쉽게 확장할 수 있지만 해싱 사용 여부에 따라 캐시된 데이터의 일부 또는 전부를 잃는다.

Redis 선택 케이스

문자열, 해시, 목록, 세트, 정렬된 세트 및 비트맵과 같은 복잡한 데이터 유형이 필요한 경우

인메모리 데이터 세트를 정렬하거나 순위를 지정해야 하는 경우

키 저장소의 속성을 원할 경우

읽기 집약적 애플리케이션을 위해 기본 항목에서 하나 이상의 읽기 전용 복제본으로 데이터를 복제해야 하는 경우

기본 노드가 실패할 때 자동 장애 조치가 필요한 경우

서버에 대한 이벤트를 클라이언트에 알리기 위해 게시 및 구독(게시/구독) 기능이 필요한 경우

백업 및 복원 기능이 필요한 경우

여러 데이터베이스를 지원해야 하는 경우

답 : B

해설

인스턴스 시작 중 CPU 옵션(CPU 코어 수, 코어당 스레드)을 지정할 수 있다.

답 : C

해설

여러 User가 복수 계정에서 서로 다른 Role을 손쉽게 이동하면서 관리해야 할 경우 Cross-Account Access 기능을 사용한다. 이를 통해 AWS 관리 콘솔에서 Role 전환을 쉽게 할 수 있게 하여, User가 여러 AWS 계정 (또는 여러 Role) 환경에서 효과적으로 일을 더 쉽게 할 수 있게 된다.

AWS 리소스에 대한 액세스 권한을 서드 파티에 부여할 때 외부 ID를 사용한다.

종종 AWS 리소스에 대한 액세스를 타사에 부여해야 할 때가 있다(액세스 위임).

이 시나리오의 한 가지 중요한 부분은 IAM 역할 신뢰 정책에서 역할 수임자를 지정하는 데 사용할 수 있는 옵션 정보인 외부 ID이다.

'Certificate > AWS SAA' 카테고리의 다른 글

| [AWS] Simple Storage Service & Amazon Glacier Storage (0) | 2022.05.18 |

|---|---|

| [AWS] Elastic Compute Cloud & Elastic Block Store (0) | 2022.05.18 |

| [AWS] 서비스 개념 정리 (6) (0) | 2022.02.28 |

| [AWS] 서비스 개념 정리 (5) (0) | 2022.02.25 |

| [AWS] 서비스 개념 정리 (4) (0) | 2022.02.24 |

영차영차 성장 블로그

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요!

![[AWS] Elastic Compute Cloud & Elastic Block Store](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FX07wH%2FbtrCrADvdyv%2FZQo34o9uINgiMyan98z9a1%2Fimg.png)

![[AWS] 서비스 개념 정리 (6)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FbKeahm%2FbtruKjbfcNc%2Fjqi8WRCTJA57odUIQHucK0%2Fimg.png)

![[AWS] 서비스 개념 정리 (5)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FcOqbmJ%2FbtrunOjsqB1%2Fl4hB2w5PSVKj0wnDBZ7wK0%2Fimg.png)